Negli ultimi anni, sono sempre più in crescita gli attacchi informatici che minacciano le reti OT e il relativo tessuto industriale. Un attacco a questi sistemi, può causare danni economici e di immagine, compromettendo la sicurezza delle persone e delle infrastrutture e nella peggiore delle ipotesi anche l’interruzione delle attività. In passato i sistemi OT, caratterizzati da una comunicazione machine-to-machine, erano chiusi e certificati. Non essendo collegati ad internet, non erano esposti a malware, attacchi ransomware ed in generale alle minacce provenienti dal web. Oggi, grazie alla profilazione dei dispositivi industriali IoT (Internet of Things) i sistemi OT sono in continua e costante comunicazione con il mondo esterno attraverso internet. Proprio la necessità di rendere sempre più connessi i sistemi industriali, ha generato una “convergenza” tra mondo IT e mondo OT, la quale ha esposto il settore industriale a nuovi rischi cyber per la sicurezza, con attacchi mirati al furto dei dati e al blocco di sistemi e servizi.

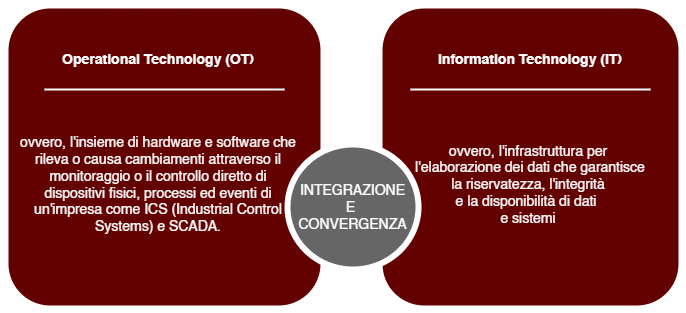

Anche il Fortinet State of Operational Technology Report (2022 The State of Operational Technology and Cybersecurity (fortinet.com), ha riscontrato come il rischio per la Security OT sia sempre più rilevante, infatti, quasi il 74% delle organizzazioni OT ha riferito di aver subito un’intrusione di malware negli ultimi 12 mesi, con danni alla produttività, ai profitti, alla fiducia nel marchio, alla proprietà intellettuale e alla sicurezza fisica. Di recente si è sviluppata l’esigenza di dare visibilità remota alle operazioni e ai processi all’interno del sistema aziendale, portando così alla convergenza e all’integrazione tra tecnologia dell’informazione (IT) e tecnologia operativa (OT) che coinvolge non solo il processo industriale ma l’intero settore produttivo. All’interno di questo settore, Security OT e Security IT, interagiscono a tal punto da rendere quasi impossibile delineare una netta distinzione tra le due, pur mantenendo elementi distintivi tra loro.

Nell’era dell’ Industria 4.0, per garantire la protezione degli impianti e delle reti è fondamentale sviluppare un concetto di sicurezza “olistico” all’interno del quale i due mondi (IT – OT) possano interagire e convergere. Nello specifico, le misure di cybersecurity definite per l’ambito IT dovranno essere ampliate dalle soluzioni di sicurezza OT per puntare alla “Resilienza Informatica”, la quale richiede una strategia complessa, capace di resistere ai cyber attacchi se non addirittura prevenirli. Le aziende dovranno, infatti, valutare il grado di sicurezza in ogni fase dei singoli processi industriali: dall’acquisizione dei dati, al controllo dei sistemi e alla trasmissione delle informazioni tra OT e IT.

La convergenza IT/OT offre molti vantaggi alle aziende sia in termini di controllo della sicurezza che in termini di costi i quali si traducono in:

- aumento della produttività

- maggiore flessibilità.

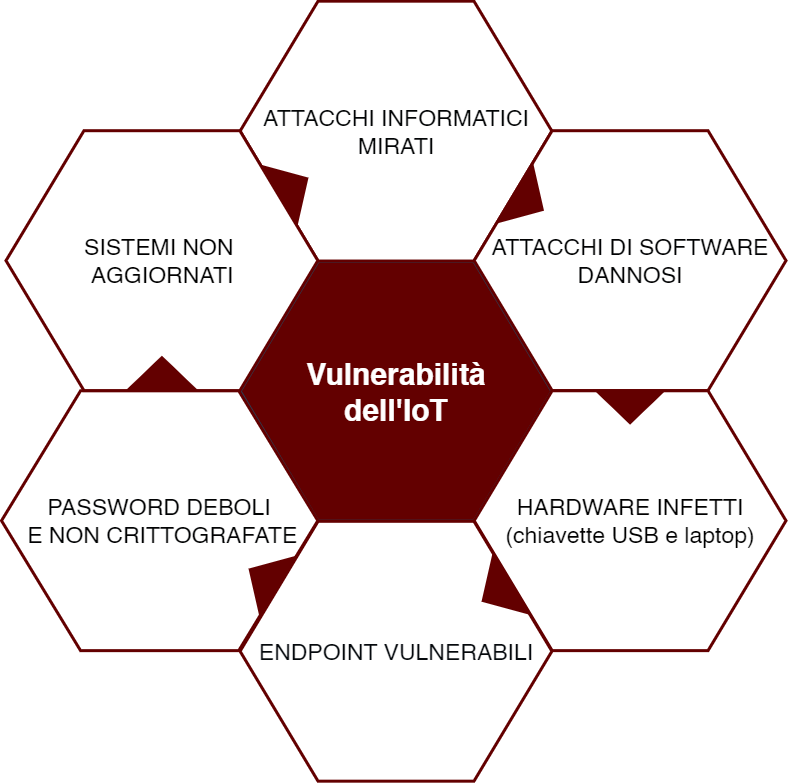

Tuttavia la crescente interconnessione (IT-OT) ha esposto gli ambienti aziendali a nuove minacce informatiche, creando all’interno di questi sistemi, aree di attacco sempre più ampie. Infatti, la maggiore connettività alle reti esterne, l’aumento del numero dei dispositivi IoT e la convergenza tra mondo IT e OT, determinano un aumento dei rischi e un’esposizione molto più alta alle cyberminacce.

I criminali informatici, mediante lo sfruttamento delle potenziali vulnerabilità dell’IIoT (Industrial Internet of Things), riescono ad accedere alle infrastrutture attraverso:

È possibile però mettere in atto una strategia di sicurezza OT efficace che protegga processi, persone e profitti e riduca le vulnerabilità e gli incidenti di sicurezza, stabilendo le giuste politiche di sicurezza e utilizzando soluzioni che permettano la completa visibilità del traffico di controllo delle reti.

L’applicazione delle best practice oltre a garantire una efficace protezione degli ambienti OT, comporta vantaggi anche in termini di costi. Unendo le reti e gestendo in una unica sottorete l’OT, si riduce la quantità di apparecchiature necessarie e si facilita la condivisione dei dati in minor tempo e con maggiore efficacia.

La grandezza della Security OT, consiste nel rilevare le minacce prima che sfocino in incidenti operativi o informatici con conseguenze disastrose in termini di sicurezza, efficienza e funzionalità dei sistemi aziendali, fornendo piena visibilità sulle tecnologie di impianto utilizzate e le loro interconnessioni, diventando così una priorità assoluta per le aziende che operano in settori critici.

Security OT e Security IT garantiscono la disponibilità e l’integrità dei sistemi contribuendo al successo a lungo termine delle aziende e raggiungendo la Resilienza Informatica in grado non solo di prevenire gli incident ma anche saperli gestire nel minor tempo possibile, minimizzando l’impatto degli attacchi informatici.

Si evince come la Resilienza informatica altro non è che un’estensione delle soluzioni tradizionali di Disaster Recovery e Business Continuity. Essa mira a rispondere a situazioni in cui dati (IT) e sistemi (OT) vengono volontariamente danneggiati, cancellati o crittografati, salvaguardando l’intera organizzazione IT aziendale.

Il raggiungimento della Cyber-Resilienza necessita di una fortissima sensibilizzazione dell’organico al tema dell’igiene digitale (ovvero, le buone prassi da seguire per ridurre i rischi derivanti dall’utilizzo di sistemi informatici, preservando la sicurezza e l’integrità dei dati personali) e della cyber-security puntando anche sulla corretta formazione del personale per prevenire punti di attacco comuni.

La strategia di Resilienza Informatica, quindi, non può essere applicata una tantum, ma richiede una “trasformazione culturale” affinché le organizzazioni aziendali adottino la sicurezza informatica a 360°, integrando le practice di resilienza nei processi quotidiani.