Il gruppo hacker russo Cozy Bear, sostenuto dallo stato, è stato particolarmente prolifico nel 2022, prendendo di mira gli account Microsoft 365 nei paesi della NATO e tentando di accedere alle informazioni sulla politica estera.

Microsoft 365 è una suite di produttività basata su cloud utilizzata prevalentemente da entità business e enterprise, che facilita la collaborazione, la comunicazione, l’archiviazione dei dati, la posta elettronica, l’ufficio e altro ancora.

Mandiant, che ha monitorato le attività di Cozy Bear (aka APT29 e Nobelium), riferisce che gli hacker russi hanno preso di mira gli account Microsoft 365 nelle campagne di spionaggio.

I ricercatori avvertono che il gruppo russo continua a dimostrare un’eccezionale sicurezza operativa, impedendo agli analisti di scoprire ed esporre i loro metodi di attacco.

In un rapporto pubblicato oggi, Mandiant mette in evidenza alcune delle tattiche avanzate di APT29 e alcuni dei loro più recenti TTP (tattiche, tecniche e procedure).

Gli utenti di Microsoft 365 con una licenza E5 di livello superiore usufruiscono di una funzionalità di sicurezza denominata “Purview Audit” (in precedenza Advanced Audit). Se abilitata, questa funzione registra gli user agent, gli indirizzi IP, i timestamp e i nomi utente ogni volta che si accede a un’e-mail indipendentemente dal programma (Outlook, browser, API Graph).

Gli hackers come APT29 preferirebbero non tracciare e registrare i propri movimenti. Quindi, per eludere gli audit sugli account compromessi, gli hacker disabilitano la funzione Purview Audit su un utente mirato prima ancora di toccare le loro cartelle di posta.

“Questa è una fonte di registro fondamentale per determinare se un hacker sta accedendo a una particolare casella di posta, nonché per determinare l’ambito dell’esposizione”, avverte Mandiant in un whitepaper APT 29 .

“È l’unico modo per determinare in modo efficace l’accesso a una particolare casella di posta quando hacker utilizza tecniche come Application Impersonation o l’API Graph”.

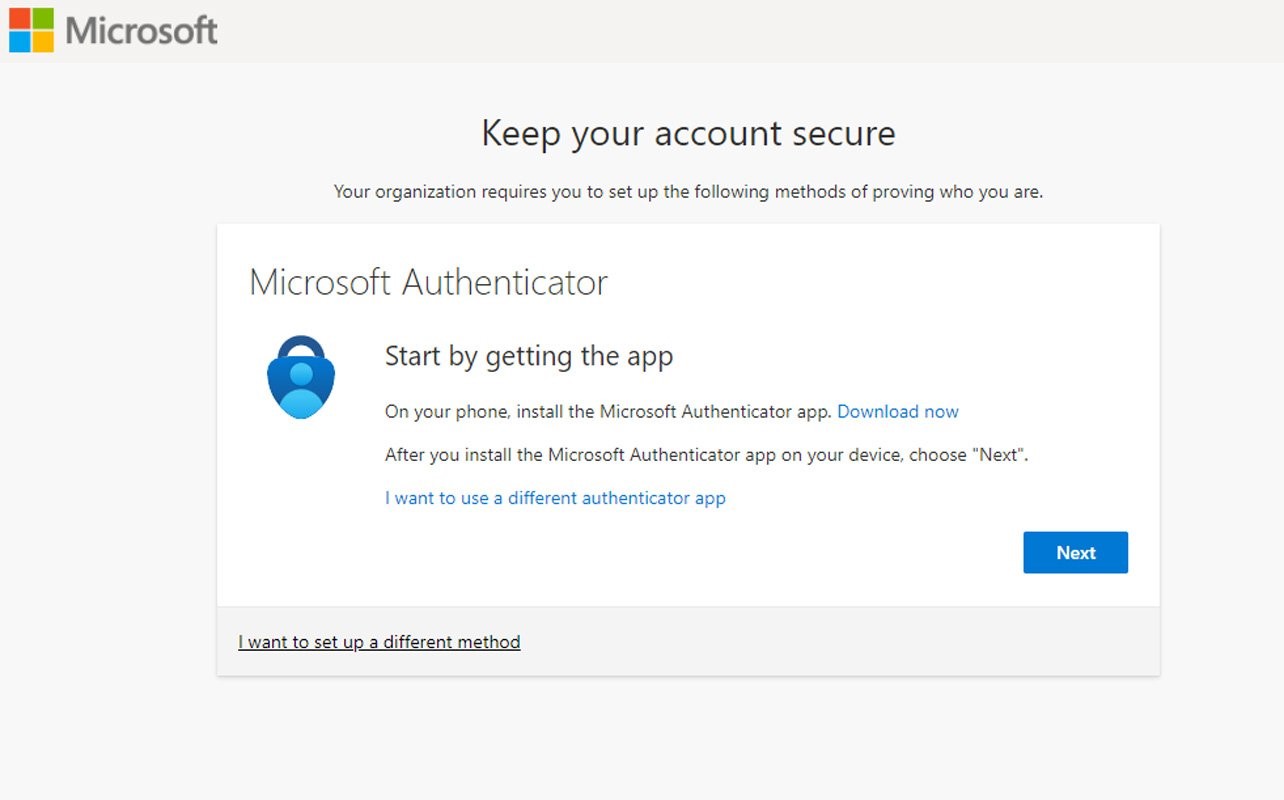

La seconda scoperta interessante di Mandiant è che APT29 sfrutta il processo di registrazione automatica per l’autenticazione a più fattori (MFA) in Azure Active Directory (AD).

Quando gli utenti tentano di accedere a un dominio con criteri di registrazione automatica per la prima volta, Windows chiede loro di abilitare l’autenticazione a più fattori nell’account.

Gli hacker russi hanno eseguito attacchi di forza bruta su nomi utente e password di account che non avevano mai effettuato l’accesso al dominio e registrato i loro dispositivi in MFA.

L’attivazione dell’autenticazione a più fattori soddisfa i prerequisiti di sicurezza pertinenti per l’utilizzo dell’infrastruttura VPN dell’organizzazione compromessa, quindi APT29 è libero di effettuare il roaming sulla rete violata.

Infine, Mandiant ha osservato che il gruppo hacker utilizza Macchine virtuali di Azure tramite account compromessi o acquistando il servizio per nascondere la propria traccia.

Le macchine virtuali di Azure “contaminano” i log con gli indirizzi IP Microsoft e, poiché Microsoft 365 viene eseguito in Azure, è difficile per i difensori distinguere il traffico regolare da azioni dannose.

APT29 offusca ulteriormente la sua attività di amministrazione di Azure AD combinando azioni dannose come i servizi di backdoor per raccogliere messaggi di posta elettronica con l’aggiunta di URL di indirizzo dell’applicazione benigni.

LA PUNTA DI DIAMANTE DELLA RUSSIA

APT29 è uno dei gruppi hacker più abili della Russia e le recenti scoperte di Mandiant ne sottolineano l’alto livello di preparazione e la profonda conoscenza delle funzioni dei software.

Nel gennaio 2022, CrowdStrike ha scoperto che APT29 ha aggirato per anni i passaggi MFA negli account O365, utilizzando i cookie del browser rubati per dirottare sessioni valide.

Nel maggio 2022, Mandiant ha scoperto un’ondata di campagne di phishing orchestrate dal gruppo hacker, che hanno preso di mira governi, ambasciate e funzionari di alto rango in tutta Europa.

Nel luglio 2022, gli analisti di Palo Alto Networks hanno rivelato che APT29 sfruttava dei servizi di archiviazione cloud di Google Drive e Dropbox per una distribuzione di malware più sicura e per l’esfiltrazione dei dati.