Zyxel ha pubblicato un bollettino di sicurezza per avvertire gli utenti di molteplici vulnerabilità che interessano un’ampia gamma di prodotti firewall, AP e controller AP.

Sebbene le vulnerabilità non siano classificate come critiche, sono comunque significative di per sé e possono essere sfruttate dagli hackers.

I quattro bug rivelati nell’avviso sono i seguenti:

CVE-2022-0734 : Vulnerabilità di cross-site scripting, di media gravità (CVSS v3.1 – 5.8), nel componente CGI, che consente agli hackers di utilizzare uno script per accedere alle informazioni nel browser dell’utente, come cookie e token di sessione.

CVE-2022-26531 : bug di convalida dell’input nei comandi dell’interfaccia della riga di comando (CLI), di gravità media (CVSS v3.1 – 6.1), per alcune versioni di firewall, controller AP e dispositivi AP che potrebbero causare un overflow del buffer o un arresto anomalo del sistema.

CVE-2022-26532 : bug di command injection, di alta gravità (CVSS v3.1 – 7.8), in alcuni comandi CLI, che consente a un utente locale autenticato di eseguire comandi arbitrari del sistema operativo.

CVE-2022-0910 : una vulnerabilità di bypass dell’autenticazione, di gravità media (CVSS v3.1 – 6.5), che interessa alcune versioni di firewall e che potrebbe consentire a un hackers di eseguire il downgrade dall’autenticazione a due fattori all’autenticazione a un fattore tramite un client VPN IPsec.

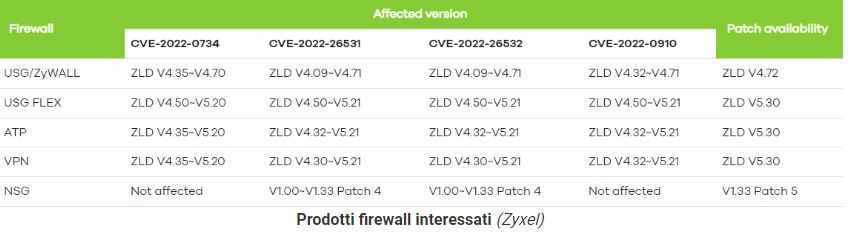

Le vulnerabilità di cui sopra, influiscono sui firewall USG/ZyWALL, USG FLEX, ATP, VPN, NSG, controller AP NXC2500 e NXC5500 e su una gamma di prodotti Access Point, inclusi i modelli delle serie NAP, NWA, WAC e WAX.

Zyxel ha rilasciato le patch di sicurezza che risolvono i bug per la maggior parte dei modelli interessati.

Tuttavia, l’hotfix per i controller AP interessati da CVE-2022-26531 e CVE-2022-26532 può essere ottenuto solo contattando i rispettivi team di supporto Zyxel locali.

Sebbene queste vulnerabilità non siano critiche, si consiglia comunque agli amministratori di rete di aggiornare i propri dispositivi il prima possibile.