Una società di sicurezza informatica iraniana, Amnpardaz, ha affermato di aver scoperto un rootkit unico nel suo genere che si nasconde all’interno del firmware dei dispositivi HP iLO (Integrated Lights-Out). Questa è la prima scoperta nota di un rootkit iLO, il suo nome, iLOBleed, si basa sul modulo malware Implant.ARM.iLOBleed.a scoperto nel firmware.

Oltre a gestire i server, il fatto che i moduli iLO abbiano un ampio accesso a tutto il firmware, hardware, software e sistema operativo (OS) installato sui server li rende un candidato ideale per violare le organizzazioni che utilizzano i server HP, consentendo anche al malware di mantenere la persistenza dopo il riavvio e sopravvivere alle reinstallazioni del sistema operativo. Tuttavia, l’esatto modus operandi utilizzato per infiltrarsi nell’infrastruttura di rete e distribuire il wiper rimane ancora sconosciuto.

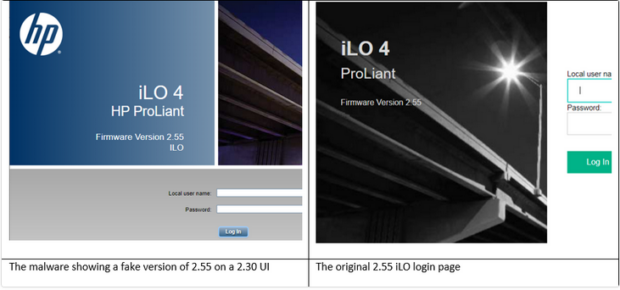

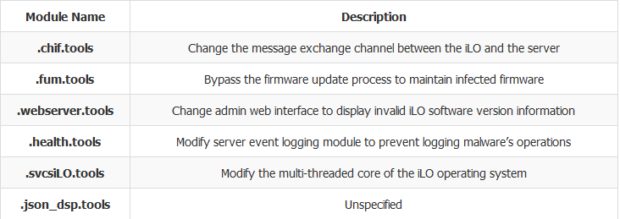

Gli aggressori hanno impedito con discrezione gli aggiornamenti del firmware simulando un falso processo di aggiornamento sull’interfaccia utente web. Sebbene mostrasse l’ultimo numero di versione del firmware, gli aggressori non sono riusciti a utilizzare l’ultima immagine dell’interfaccia utente.

Le intenzioni erano quelle di rimanere nascosti mentre prendevano misure aggiuntive per nascondere la loro presenza. Oltre alla falsa pagina dell’interfaccia utente, hanno anche prodotto registri di output con informazioni false. Dopo che i ricercatori hanno scoperto il malware, gli aggressori hanno attivato una cancellazione dei server. Una mossa che i ricercatori hanno considerato una decisione sbagliata in quanto ha reso più facile rilevare il malware. Indipendentemente da ciò, hanno considerato la quantità di sforzi profusi in questo rootkit come altamente tecnica e a un livello di innovazione alla pari con i gruppi Advanced Persistence Threat (APT), che sono spesso legati alle agenzie di sicurezza governative. I ricercatori ritengono che l’intenzione principale del malware fosse quella di cancellare le unità del server e nascondere la sua presenza.

La portata di questo malware contro le distribuzioni mondiali di server HP con iLO è sconosciuta. I dettagli del rapporto ci lasciano credere che un gruppo APT stesse prendendo di mira vittime specifiche e non volesse necessariamente che il loro malware speciale fosse utilizzato da altri. Anche così, è meglio essere proattivi e proteggere i propri server, con i consigli di Amnpardaz, trovati nel loro rapporto:

- Non collegare l’interfaccia di rete iLO alla rete operativa e improvvisare una rete completamente separata

- Aggiorna periodicamente la versione del firmware iLO all’ultima versione ufficiale di HP

- Esegui le impostazioni di sicurezza iLO sui server HP e disabilita il downgrade per i server G10

- Utilizzare strategie di difesa in profondità per ridurre i rischi e rilevare le intrusioni prima di raggiungere iLO

- Utilizzare periodicamente lo strumento scanner iLO per rilevare potenziali vulnerabilità, malware e backdoor nella versione corrente del firmware del server iLO