Microsoft lunedì ha rilasciato un avviso su due vulnerabilità di Active Directory risolte con gli aggiornamenti del Patch Tuesday di novembre 2021 , esortando i clienti a installare le patch disponibili il prima possibile, per evitare potenziali compromessi.

Tracciate come CVE-2021-42287 e CVE-2021-42278 e segnalate da Andrew Bartlett di Catalyst IT, i due errori di sicurezza possono essere concatenati per impersonare i controller di dominio e ottenere privilegi amministrativi su Active Directory.

Il codice di prova che sfrutta i due bug è pubblico da più di una settimana e Microsoft avverte le aziende di potenziali attacchi dannosi, condividendo anche una guida per aiutare le organizzazioni a identificare comportamenti sospetti che sfruttano i difetti.

“Quando si combinano queste due vulnerabilità, un utente malintenzionato può creare un percorso diretto a un utente Domain Admin in un ambiente Active Directory che non ha applicato questi nuovi aggiornamenti. Questo attacco di escalation consente agli aggressori di elevare facilmente i propri privilegi a quelli di un amministratore di dominio una volta che compromettono un utente normale nel dominio”, spiega Microsoft.

CVE-2021-42278 è una vulnerabilità di bypass della sicurezza in cui gli aggressori possono utilizzare lo spoofing dell’account computer sAMAccountName per impersonare un controller di dominio.

Gli attributi sAMAccountName, nota Microsoft, di solito hanno “$” alla fine dei loro nomi, che ha lo scopo di aiutare a distinguere tra oggetti utente e computer. A causa del bug, un utente normale “ha il permesso di modificare un account macchina (fino a 10 macchine) e come suo proprietario, ha anche le autorizzazioni per modificare il suo attributo sAMAccountName”, spiega Microsoft.

Anche un difetto di aggiramento della sicurezza, CVE-2021-42287 influisce sul certificato di attributo privilegio Kerberos (PAC), portando anche alla rappresentazione del controller di dominio. La vulnerabilità fa sì che il Key Distribution Center (KDC) crei ticket di servizio con livelli di privilegio superiori a quelli dell’account di dominio.

Durante l’autenticazione tramite Kerberos, vengono richiesti a KDC Ticket-Granting-Ticket (TGT) e Ticket-Granting-Service (TGS). Se non è stato possibile trovare l’account per cui è stato richiesto TGS, KDC aggiungerà un $ finale per tentare di trovarlo di nuovo.

“Ad esempio, se esiste un controller di dominio con un nome account SAM di DC1$, un utente malintenzionato può creare un nuovo account macchina e rinominare il nome dell’account SAM in DC1, richiedere un TGT, rinominarlo di nuovo con un nome diverso e richiedere un ticket TGS, presentando il TGT che ha in mano”, osserva Microsoft.

Pertanto, se la ricerca di DC1 fallisce, il KDC tenterà di trovare la macchina che segue $ e “emetterà il ticket utilizzando i privilegi di DC1$”.

Gli amministratori di Windows sono invitati ad aggiornare tutti i controller di dominio utilizzando i passaggi e le informazioni disponibili nei seguenti articoli della knowledge base: KB5008102 , KB5008380 e KB5008602 .

I ricercatori che hanno testato il PoC hanno affermato di essere stati in grado di utilizzare facilmente lo strumento per aumentare i privilegi dall’utente di Active Directory standard a un amministratore di dominio nelle configurazioni predefinite.

Come rilevare lo sfruttamento:

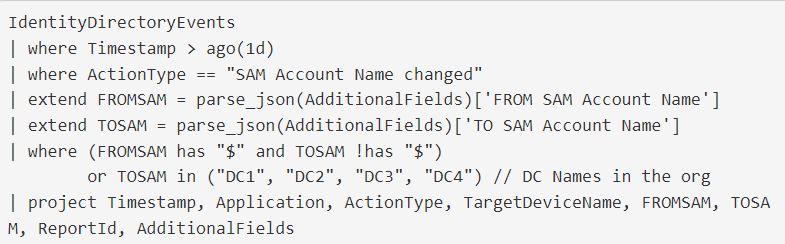

Microsoft ha inoltre condiviso indicazioni dettagliate sul rilevamento di segni di sfruttamento nell’ambiente e sull’identificazione di server potenzialmente compromessi utilizzando la query di ricerca avanzata di Defender for Identity che cerca modifiche anomale del nome del dispositivo.

La guida passo passo richiede ai difensori di:

- La modifica di sAMAccountName si basa sull’evento 4662. Assicurati di abilitarlo nel controller di dominio per rilevare tali attività. Scopri di più su come farlo qui

- Apri Microsoft 365 Defender e vai a Advanced Hunting.

- Copia la query seguente (disponibile anche nella query di ricerca avanzataGitHub di Microsoft 365 Defender ):

- Sostituisci l’area contrassegnata con la convenzione di denominazione dei controller di dominio

- Eseguire la query e analizzare i risultati che contengono i dispositivi interessati. Puoi utilizzare l’ evento 4741 di Windows per trovare il creatore di queste macchine se sono state appena create

- Ti consigliamo di indagare su questi computer compromessi e determinare che non sono stati utilizzati come arma.

“Il nostro team di ricerca continua i suoi sforzi per creare più modi per rilevare queste vulnerabilità, con query o rilevamenti pronti all’uso”, ha aggiunto Microsoft .