Il bug consentirebbe di eseguire codice in remoto sui dispositivi, ottenendo di fatto l’accesso completo alle reti che controllano.

Un punteggio di pericolosità valutato 9,8 (su un massimo di 10) e un allarme che interesserebbe almeno 10.000 dispositivi firewall di Palo Alto Networks in tutto il mondo.

Il bilancio della vulnerabilità zero-day (CVE 2021-3064) identificata dalla società di sicurezza informatica Randori con sede nel Massachusetts è di quelli particolarmente “pesanti”.

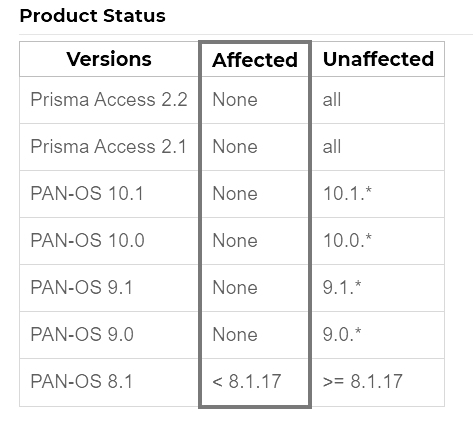

Da quanto si legge nel report pubblicato su Internet dalla società di sicurezza, la vulnerabilità interessa le appliance di Palo Alto Networks con GlobalProtect nelle versioni precedenti alla 8.1.17 e consentirebbe di aggirare i sistemi di validazione per avviare l’esecuzione di codice in remoto.

Informazioni sulla vulnerabilità

CVE-2021-3064 è un buffer overflow che si verifica durante l’analisi dell’input fornito dall’utente in una posizione a lunghezza fissa nello stack. Il codice problematico non è raggiungibile dall’esterno senza utilizzare una tecnica di HTTP smuggling. Lo sfruttamento di questi insieme produce l’esecuzione di codice remoto con i privilegi del componente interessato sul dispositivo firewall.

Punti chiave

Di seguito sono riportati i punti chiave della scoperta e della ricerca del Randori Attack Team su questo difetto:

- la vulnerability chain consiste in un metodo per aggirare le convalide effettuate da un server Web esterno (HTTP smuggling) e un buffer overflow basato su stack.

- Colpisce i firewall Palo Alto che eseguono la serie 8.1 di PAN-OS con GlobalProtect abilitato (in particolare le versioni <8.1.17).

- Lo sfruttamento della catena di vulnerabilità è stato dimostrato e consente l’esecuzione di codice in remoto su prodotti firewall sia fisici che virtuali.

- Al momento non esiste un codice exploit pubblicamente disponibile.

- Le patch sono disponibili presso il venditore.

- Sono inoltre disponibili firme PAN Threat Prevention (ID 91820 e 91855) per bloccare lo sfruttamento del problema.

- È probabile che il codice di exploit pubblico emerga come:

- I dispositivi VPN sono bersagli interessanti per gli attori malintenzionati

- In particolare, lo sfruttamento dei dispositivi virtuali PA-VM è facilitato dalla mancanza di ASLR (Address Space Layout Randomiization).

Sistemi sfruttabili confermati

Il team di Randori Attack ha sfruttato i seguenti sistemi insieme a GlobalProtect Attivo e accessibile:

- Palo Alto Networks PA-5220

- PAN-OS 8.1.16

- Firmware abilitato ASLR per questo dispositivo

- Palo Alto Networks PA-VM

- PAN-OS 8.1.15

- ASLR disabilitato nel firmware per questo dispositivo

Raccomandazioni di mitigazione

Randori consiglia alle organizzazioni interessate di applicare le patch fornite da PAN. Inoltre, PAN ha reso disponibile le firme di prevenzione delle minacce 91820 e 91855 che possono essere abilitate per contrastare lo sfruttamento. Per le organizzazioni che non utilizzano la funzionalità VPN come parte del firewall, consigliamo di disabilitare GlobalProtect.

Come sempre, dovrebbero essere seguite le migliori pratiche per qualsiasi risorsa connessa a Internet, tra cui:

- Monitoraggio di registri e avvisi per attività aberranti.

- Limitare gli indirizzi IP di origine, se possibile.

- Applicazione di controlli su più livelli come firewall per applicazioni Web, segmentazione e controlli di accesso.