Come usare i Data Leaks e i Data Breaches per fare OSINT Gathering

Il nostro mondo moderno è costruito su dati e informazioni. Questa cosa è eccitante e allo stesso tempo terrificante. Cosa succede se si verifica una perdita di dati (Data Leak) o una violazione dei dati (Data Breach)? Qual è la differenza? Come fai a sapere se i tuoi dati sono stati trapelati? Dove puoi trovare i Data Leaks e i Data Breache? Come puoi accedere a questi dati? E cosa puoi fare con queste informazioni?

Questa guida risponderà a tutte le tue domande.

Qual è la differenza tra un Data Breach e un Data Leaks?

Devi ricordare la massiccia violazione dei dati (Data Breach) che Yahoo ha subito nel 2013 che ha messo a rischio quasi 3 miliardi di utenti. Un altro grave incidente si è verificato quando il fondatore di Facebook, Mark Zuckerberg, ha testimoniato di fronte al Congresso americano e ai legislatori in merito allo scandalo della fuga di dati (Data Leak) di Cambridge Analytica. Non dimentichiamo le fughe di dati sperimentate da diverse aziende come Target, Home Depot, Adobe, solo per citarne alcune.

Sebbene possa sembrare che non vi sia alcuna differenza apparente tra i due eventi tuttavia sono di natura nettamente opposta.

Data Breach – chi e cosa causa la violazione dei dati?

Un Data Breach è l’esposizione di informazioni riservate da una fonte di dati esterna. Esso si verifica quando viene effettuato un attacco diretto a dati privati da parte di un’entità non autorizzata. Esistono numerosi esempi di violazione dei dati (Data Breach). Ad esempio, un hacker può penetrare nel database del computer o qualcuno può costringerti a fornire informazioni che non dovrebbe avere.

Le violazioni dei dati si verificano spesso a causa di una serie di motivi che possono includere:

- Credenziali deboli e rubate, come password, nomi utente e altre vulnerabilità sfruttate dagli hacker.

- Vulnerabilità delle applicazioni e backdoor che hanno sistemi di rete scritti e implementati male, danno all’hacker un margine di manovra nel tuo sistema.

- Il malware, spesso definito come software dannoso, apre spesso l’accesso agli hacker per sfruttare il tuo sistema.

Oltre a questi, ci sono altri problemi che includono autorizzazioni complesse che non sono strettamente controllate dall’azienda, minacce interne, attacchi fisici e configurazioni errate. Questi sono motivi sufficienti per i malintenzionati per hackerare il tuo sistema e compromettere il tuo sistema di sicurezza informatica.

Data Leak: chi e cosa causa la perdita di dati?

Contrariamente a una violazione dei dati (Data Breach), una perdita di dati (Data Leak) è il trasferimento non autorizzato di informazioni dall’interno dell’organizzazione a destinatari esterni. Questo termine viene utilizzato anche quando i dati vengono trasferiti fisicamente e digitalmente.

Spesso, la perdita di dati avviene online tramite trasferimenti di e-mail e scambio di file transfer. Questi incidenti di solito derivano da una varietà di eventi, principalmente quando le e-mail vengono inviate alle persone sbagliate a causa di un errore umano.

Possono anche derivare da informazioni trasmesse inavvertitamente, che si verificano principalmente a causa di richieste. La maggior parte di queste fughe di dati si verificano a causa di errori umani e sono di natura non dannosa. La perdita di dati si verifica a causa di errori che si verificano all’interno dell’organizzazione, ciò può verificarsi a causa di:

- Nei casi meno importanti, la perdita di dati si verifica a causa di un errore umano. Mentre i dati vengono violati dall’esterno, la perdita si verifica dall’interno dell’organizzazione.

- Si verifica quando una persona intende esporre o denigrare un’istituzione o un individuo.

- Le fughe di dati si verificano anche quando un informatore denuncia i metodi non etici in corso nell’organizzazione.

Nella perdita di dati, le informazioni vengono trasmesse in particolare da una persona all’interno dell’organizzazione, di solito senza utilizzare malware o hackerare il sistema.

Di seguito sono riportate alcune delle cause più comuni di fughe di dati e violazioni dei dati:

- Hacktivisti

- Informatori

- Rivali politici

- Errori umani

- Estremisti

Come identificare se i tuoi dati sono stati trapelati o violati?

Sono disponibili diversi tipi di strumenti OSINT per rilevare se i tuoi dati sono stati violati o trapelati. Tutto quello che devi fare è cercare le tue informazioni personali (e-mail, indirizzo IP, numero di telefono, ecc.) nei seguenti siti web. I risultati della ricerca mostreranno se i tuoi dati sono stati trapelati o violati in precedenza e quale tipo di dati è stato trapelato. Alcune perdite o violazioni di dati sono più pericolose di altre, ad esempio una violazione di dati crittografati e sottoposti a hash non è vulnerabile quanto una violazione o una perdita di password non crittografate.

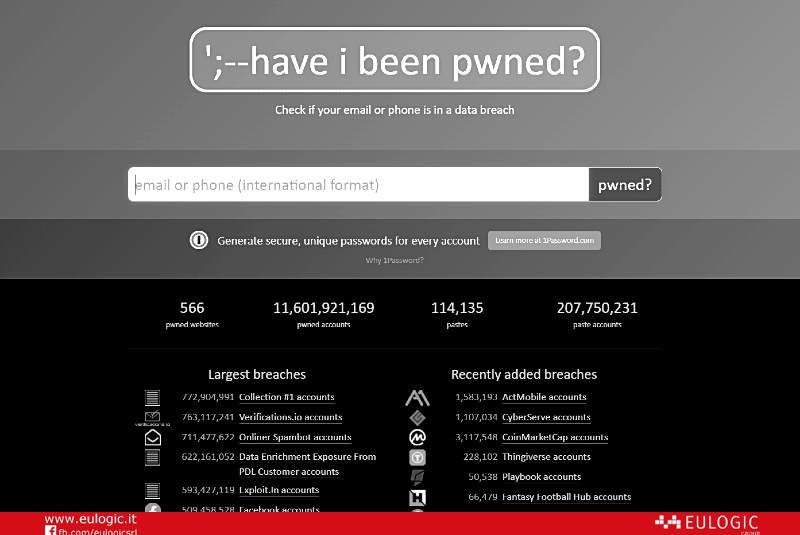

Have I been Pwned? è un database composto da miliardi di account trapelati che sono stati compromessi da violazioni e fughe di dati. Secondo la ricerca, il 95% delle violazioni dei dati proviene da soli tre settori: governo, vendita al dettaglio e tecnologia.

HIBP consente ai visitatori di inserire la propria e-mail e password per verificare dove e quando sono stati violati. Identifica anche se le credenziali sono già trapelate da fonti interne o violate in precedenza.

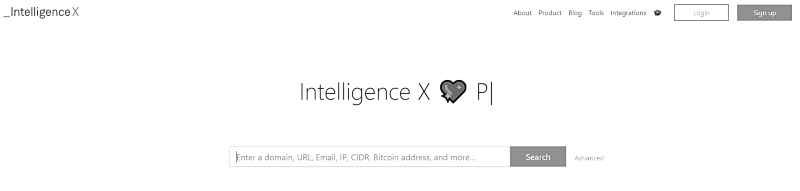

Intelligence X è un motore di ricerca e archivio dati. Si differenzia dagli altri motori di ricerca, perché cerca solo termini specifici come URL e indirizzi e-mail. Inoltre, può anche cercare indirizzi bitcoin. Queste ricerche possono essere avviate attraverso il dark web e il surface web. Inoltre, una copia del risultato viene archiviata in un archivio di dati storici. Intelligence X fornisce tutte le informazioni necessarie per individuare l’attaccante.

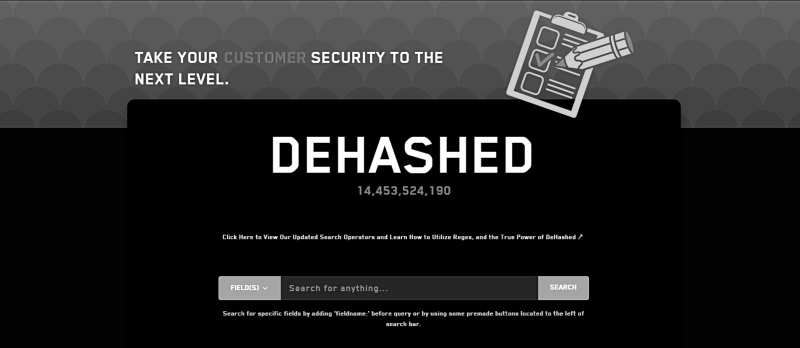

DeHashed è simile all’HIBP. Tuttavia, offre agli utenti più opzioni di ricerca come nome, numeri di telefono, indirizzo IP, URL, ecc. Consente alle persone di scoprire se le loro informazioni personali sono disponibili online o se i dati della loro azienda sono stati violati o meno. Ciò impedisce l’uso improprio delle informazioni. L’obiettivo di DeHashed è quello di avvisare gli utenti.

Se nel caso in cui un sito Web venga violato che contiene i tuoi dettagli, DeHashed avvisa e scopre immediatamente i dettagli.

Data Leaks e Breaches popolari e come accedere ad essi.

Vediamo qualche esempio:

- Wikileaks

Wikileaks è l’editore di nuove fughe di notizie e media esclusivi forniti da fonti anonime. È un’organizzazione internazionale senza scopo di lucro nata nel 2006 in Islanda e che ha pubblicato 10 milioni di documenti nel suo primo decennio.

Come accedere a Wikileaks?

Wikileaks ha una piattaforma molto semplice e diretta. Basta andare sul loro sito web: Wikileaks.org . Nel sito Web è possibile cercare qualsiasi parola chiave o utilizzare le categorie già create per navigare nel sito Web e trovare diverse perdite.

- DDO Secrets

DDO Secrets o Distributed Denial of Secrets è un sito Web che funge da database di fughe di dati e violazioni di dati. È noto soprattutto per la pubblicazione di un’ampia raccolta di documenti interni della polizia. Questi documenti sono conosciuti come Blueleaks e possono essere facilmente trovati sul sito web. DDO Secrets ti consente di esplorare le fughe di dati e le violazioni per posizione geografica, ad esempio, puoi sfogliare tutte le fughe di dati disponibili in Europa.

Come accedere a DDO Secrets?

Simile a Wikileaks, chiunque può accedere ai segreti DDO e scaricare le fughe di dati e le violazioni disponibili pubblicamente attraverso il proprio sito Web: ddosecrets.com

Dove altro posso trovare fughe di dati e violazioni dei dati?

Wikileaks e DDO Secrets dovrebbero avere la maggior parte delle fughe di dati che stai cercando. Entrambi i siti Web sono abbastanza sicuri e non è necessario un browser TOR per accedervi, il che significa che si trovano sul Web (di superficie). Tuttavia, puoi trovare più fughe di dati e violazioni di dati nel dark web. Basta essere prudenti quando sei lì.

Puoi anche trovare fughe di dati e violazioni sulle seguenti piattaforme:

Telegramma

Pastebin

Xss.as

Joker

Come utilizzare i data leaks e i data breaches per OSINT Gathering

OSINT si basa sull’idea di raccogliere informazioni disponibili pubblicamente. Poiché la maggior parte delle violazioni dei dati e delle fughe di dati sono disponibili pubblicamente, il loro utilizzo per la raccolta di OSINT si rivelerà fruttuoso. Suggerisco i seguenti passaggi quando si utilizzano perdite di dati e violazioni di dati per la raccolta di OSINT:

1- Inizia identificando le informazioni che stai cercando. Ad esempio, l’indirizzo di casa del target.

2- Annota quali informazioni hai già sul bersaglio. Ad esempio, il loro nome, indirizzo e-mail, impiego. Qualunque cosa tu abbia.

3- Vai a uno dei siti Web sopra menzionati per verificare se i dati relativi alle informazioni che hai sono stati trapelati. Se conosci l’indirizzo e-mail del bersaglio, puoi cercarlo in “haveibeenpwned”, i risultati ti diranno se i dati relativi a quell’indirizzo e-mail sono stati trapelati o violati e ti diranno anche quale violazione/perdita. Ad esempio, può dirti che i dati relativi all’e-mail che hai cercato sono stati trapelati come parte della fuga di dati di Discord da parte di Unicorn Riot.

4- Dopo aver identificato la fuga di dati o la violazione dei dati di cui fanno parte i dati trapelati del bersaglio, vai su Wikileaks o DDO Secrets e cerca quella violazione dei dati. Nell’esempio precedente, andrai su DDO Secrets, cercherai la fuga di dati Discord di Unicorn Rit, scaricherai il file e troverai alcune informazioni relative al tuo obiettivo.

5- Se non sei riuscito a trovare la violazione o la perdita di dati che stai cercando in Wikileaks o DDO Secrets, ti suggerisco di cercarlo nel dark web.

Ora che conosci quanto sia semplice ed accessibile ottenere informazioni su un utente o un’azienda assicurati che i tuoi dati siano al sicuro e protetti.