I ricercatori di BlackBerry hanno scoperto una nuova campagna malware che sfrutta noti brand per ingannare le ignare vittime.

In una nuova campagna scoperta da BlackBerry, gli hacker dietro il RomCom RAT creavano siti web che clonavano portali di download uffici di SolarWinds Network Performance Monitor (NPM), KeePass password manager e PDF Reader Pro, mascherando essenzialmente il malware come programmi legittimi.

Oltre a copiare il codice HTML per riprodurre i siti originali, gli hacker hanno anche registrato domini “lookalike” con errori di battitura per aggiungere ulteriore autenticità al sito dannoso.

Gli obiettivi dell’operazione sono le vittime in Ucraina e alcuni paesi di lingua inglese come il Regno Unito

“Data la geografia degli obiettivi e l’attuale situazione geopolitica, è improbabile che gli hacker dietro a RomCom RAT siano motivati dal crimine informatico”, ha affermato il BlackBerry Threat Research and Intelligence Team in una nuova analisi.

Le ultime scoperte arrivano una settimana dopo che la società canadese di sicurezza informatica ha divulgato una campagna di spear-phishing rivolta a entità ucraine per implementare un trojan di accesso remoto chiamato RomCom RAT.

Il sito Web che impersona SolarWinds NPM offre una versione trojanizzata della versione di prova gratuita e persino collegamenti a un modulo di registrazione SolarWinds effettivo che, se compilato dalla vittima, porta a essere contattato da un vero agente dell’assistenza clienti.

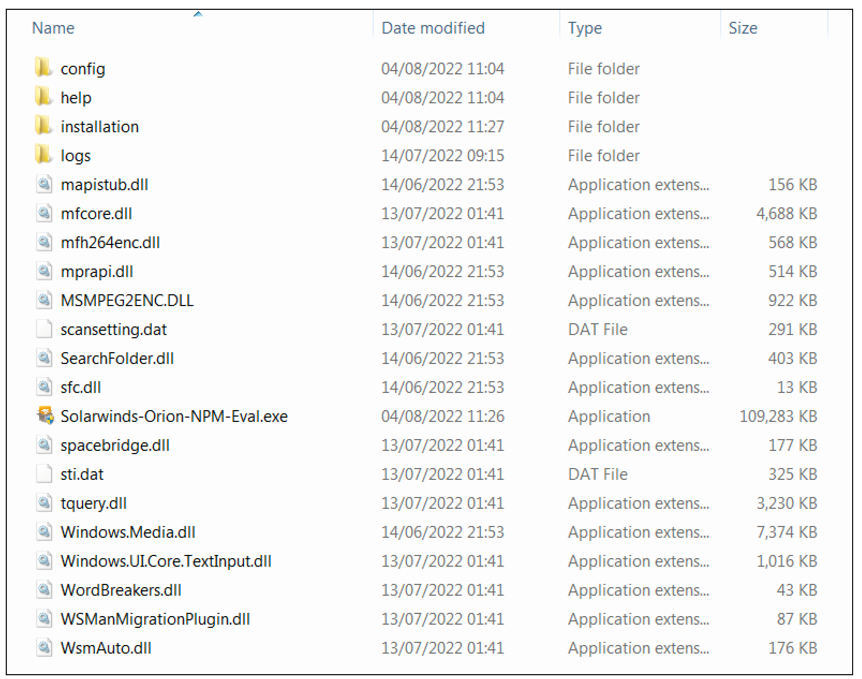

L’app scaricata, tuttavia, è stata modificata per includere una DLL dannosa che scarica ed esegue una copia di RomCom RAT dalla cartella “C:\Users\user\AppData\Local\Temp\winver.dll”.

È interessante notare che l’eseguibile scaricato (“Solarwinds-Orion-NPM-Eval.exe”) è firmato con lo stesso certificato digitale utilizzato dagli operatori RAT nella campagna in Ucraina, che mostra il proprietario come “Wechapaisch Consulting & Construction Limited”.

Nel caso del sito clonato per KeePass, scoperto da BlackBerry solo il 1° novembre 2022, gli hacker stanno distribuendo un file zip chiamato “KeePass-2.52.zip”.

Il file ZIP contiene diversi file, incluso “hlpr.dat”, che è il dropper RomCom RAT, e “setup.exe”, il file che l’utente dovrebbe eseguire manualmente per l’installazione – che avvia il dropper stesso. Nel caso di KeePass esistono due versioni: in lingua inglese e ucraina, a conferma del fatto che RomCom sta ampliando i propri obiettivi all’occidente.

Per quanto concerne Veem, i ricercatori della Unit 42 (Palo Alto Networks) hanno identificato un pacchetto di installazione del software Veeam Backup and Recovery con modalità e tecniche riconducibili a quelle degli altri due casi menzionati.

Un elemento ancora da chiarire riguarda la modalità con cui le potenziali vittime vengono attirate sui siti fake. Potrebbero sfruttare campagne di phishing, link postati su forum e social media o SEO poisoning.

Nell’agosto 2022, l’Unità 42 di Palo Alto Networks ha associato il RomCom RAT a un affiliato di Cuba Ransomware chiamato ” Tropical Scorpius “.

RomCom RAT era un malware allora sconosciuto che supportava le comunicazioni basate su ICMP e offriva agli operatori dieci comandi per le azioni sui file, la generazione di processi e lo spoofing, l’esfiltrazione dei dati e l’avvio di una shell inversa.

Il precedente rapporto di BlackBerry su RomCom RAT sosteneva che non c’erano prove concrete che indicassero l’operazione a nessun noto gruppo hacker.

Il nuovo rapporto cita Cuba Ransomware e Industrial Spy come potenzialmente collegati a questa operazione; tuttavia, la motivazione alla base degli operatori RomCom rimane ancora poco chiara.