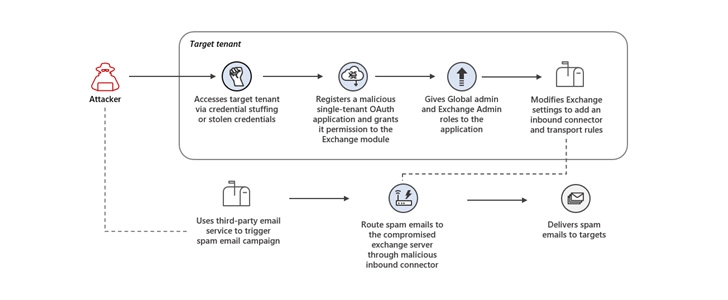

Giovedì Microsoft ha avvertito di un attacco rivolto ai consumatori che ha utilizzato applicazioni OAuth non autorizzate distribuite su tenant cloud compromessi per prendere il controllo dei server Exchange e diffondere lo spam.

“L’hacker ha lanciato attacchi di credential stuffing contro account ad alto rischio che non avevano l’autenticazione a più fattori (MFA) abilitata e ha sfruttato gli account amministratore non protetti per ottenere l’accesso iniziale”, ha affermato il Microsoft 365 Defender Research Team.

L’accesso non autorizzato al tenant cloud ha consentito all’hacker di registrare un’applicazione OAuth dannosa e concederle autorizzazioni elevate e, infine, modificare le impostazioni di Exchange Server per consentire l’instradamento delle e-mail in entrata da indirizzi IP specifici attraverso il server di posta elettronica compromesso.

“Queste modifiche alle impostazioni del server Exchange hanno consentito all’hacker di raggiungere il proprio obiettivo principale nell’attacco: inviare e-mail di spam”, ha affermato Microsoft . “Le e-mail di spam sono state inviate come parte di uno schema ingannevole di lotterie volto a indurre i destinatari a registrarsi per abbonamenti a pagamento ricorrenti”.

I messaggi di posta elettronica esortavano i destinatari a fare clic su un collegamento per ricevere un premio, in tal modo reindirizzando le vittime a una pagina di destinazione che chiedeva alle vittime di inserire i dettagli della propria carta di credito per una piccola tassa di spedizione per riscuotere il premio.

L’hacker ha inoltre eseguito una serie di passaggi per eludere il rilevamento e continuare le sue operazioni per lunghi periodi di tempo, tra cui settimane o addirittura mesi per utilizzare l’applicazione OAuth dannosa dopo la sua configurazione ed eliminare le modifiche apportate a Exchange Server dopo ogni campagna di spam.

La divisione di intelligence sulle minacce di Microsoft ha affermato che l’hacker ha condotto attivamente campagne e-mail di spam per diversi anni, inviando in genere elevati volumi di e-mail di spam in brevi raffiche attraverso una varietà di metodi.

Sebbene l’obiettivo principale dell’attacco sembri essere quello di indurre gli utenti inconsapevoli a iscriversi a servizi di abbonamento indesiderati, avrebbe potuto rappresentare una minaccia molto più grave se la stessa tecnica fosse stata utilizzata per rubare credenziali o distribuire malware.

“Mentre la successiva campagna di spam prende di mira gli account di posta elettronica dei consumatori, questo attacco prende di mira i tenant aziendali da utilizzare come infrastruttura per questa campagna”, ha affermato Microsoft. “Questo attacco espone quindi i punti deboli della sicurezza che potrebbero essere utilizzati da altri hackers in attacchi che potrebbero avere un impatto diretto sulle aziende colpite”.