Microsoft sta ora adottando misure per prevenire gli attacchi brute force Remote Desktop Protocol (RDP) come parte delle ultime build per il sistema operativo Windows 11.

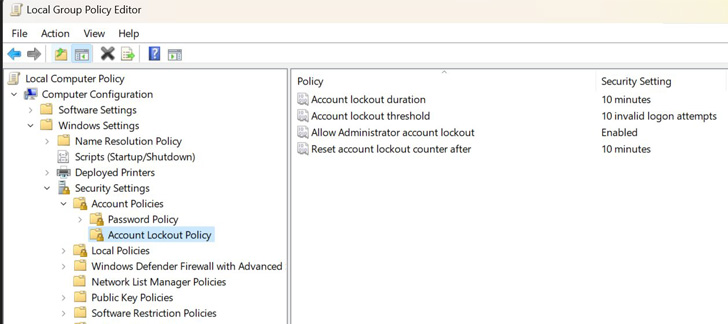

A tal fine, il criterio predefinito per le build di Windows 11, in particolare Insider Preview build 22528.1000 e successive, bloccherà automaticamente gli account per 10 minuti dopo 10 tentativi di accesso non validi.

“Questa tecnica è molto comunemente utilizzata in Human Operated Ransomware e altri attacchi: questo controllo renderà molto più difficile il brute force, il che è fantastico!”

Vale la pena sottolineare che sebbene questa impostazione di blocco dell’account sia già incorporata in Windows 10, non è abilitata per impostazione predefinita.

La funzionalità, che segue la decisione dell’azienda di riprendere il blocco delle macro dell’applicazione Visual Basic (VBA) per i documenti di Office, dovrebbe anche essere trasferita alle versioni precedenti di Windows e Windows Server.

A parte le macro dannose, l’accesso RDP forzato è stato a lungo uno dei metodi più popolari utilizzati per ottenere l’accesso non autorizzato ai sistemi Windows.

LockBit , che è uno dei gruppi ransomware più attivi del 2022, è noto per fare spesso affidamento su RDP per le attività iniziali e successive. Altri gruppi che utilizzano lo stesso meccanismo includono Conti , Hive , PYSA , Crysis , SamSam e Dharma .

Nell’implementare questa nuova soglia, l’obiettivo è ridurre significativamente l’efficacia del vettore di attacco RDP e prevenire le intrusioni che si basano sull’ipotesi di password e credenziali compromesse.

“L’RDP di forza bruta è il metodo più comune utilizzato dagli hackers che tentano di accedere ai sistemi Windows ed eseguire malware”, ha osservato Zscaler l’anno scorso.

“Gli hackers cercano porte RDP aperte pubblicamente per condurre attacchi di forza bruta distribuiti. I sistemi che utilizzano credenziali deboli sono facili bersagli e, una volta compromessi, gli aggressori vendono l’accesso ai sistemi compromessi sul dark web ad altri criminali informatici.”

Detto questo, Microsoft, nella sua documentazione, avverte di potenziali attacchi denial-of-service (DoS) che potrebbero essere orchestrati sfruttando l’impostazione dei criteri di soglia di blocco dell’account.

“Un utente malintenzionato potrebbe tentare in modo programmatico una serie di attacchi alle password contro tutti gli utenti dell’organizzazione”, osserva la società . “Se il numero di tentativi è maggiore del valore della soglia di blocco dell’account, l’autore dell’attacco potrebbe potenzialmente bloccare tutti gli account”.