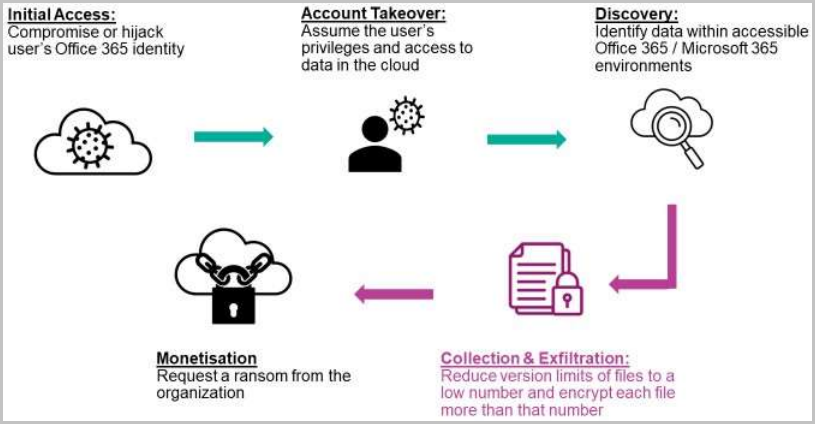

I ricercatori di sicurezza avvertono che gli hackers potrebbero dirottare gli account di Office 365 per crittografare a titolo di riscatto i file archiviati nei servizi SharePoint e OneDrive che le aziende utilizzano per la collaborazione basata sul cloud, la gestione dei documenti e l’archiviazione.

Un attacco ransomware mirato ai file, su questi servizi, potrebbe avere gravi conseguenze se i backup non sono disponibili, rendendo i dati importanti inaccessibili ai proprietari e ai gruppi di lavoro.

I ricercatori della società di sicurezza informatica Proofpoint affermano che il successo dell’attacco si basa sull’abuso della funzione “Salvataggio automatico”, che crea backup su cloud di versioni precedenti di file quando gli utenti apportano modifiche.

L’unico prerequisito per la crittografia dei file di SharePoint e OneDrive è la compromissione degli account di Office 365, operazione facilmente eseguibile tramite phishing o app OAuth dannose .

Dopo aver dirottato un account, gli hackers possono utilizzare le API Microsoft e gli script di PowerShell per automatizzare le azioni.

Il trucco per completare più rapidamente la fase di blocco dei file e rendere più difficile il ripristino, consiste nel ridurre il limite di numerazione delle versioni e crittografare tutti i file oltre tale limite.

Questa attività non richiede privilegi di amministratore e può essere eseguita da qualsiasi account dirottato. Ad esempio, i ricercatori affermano che un hacker potrebbe ridurre il numero di versioni dei file a “1” e crittografare i dati due volte.

Con un limite di versione del file impostato su “1”, quando l’autore dell’attacco crittografa o modifica il file due volte, il documento originale non sarà più disponibile tramite OneDrive e non potrà essere ripristinato.

Un altro modo consiste nell’usare gli script automatici per modificare i file 501 volte, che è al di sopra del limite massimo di 500 in OneDrive per l’archiviazione delle versioni dei file. Sebbene questo metodo sia “più rumoroso” e potrebbe attivare alcuni avvisi, conta comunque come un approccio valido.

Una volta completata la crittografia del documento, l’hacker può ora richiedere un riscatto dalla vittima in cambio dello sblocco dei file.

Anche rubare i documenti originali prima di crittografarli per esercitare maggiore pressione sulla vittima minacciando di far trapelare i dati è fattibile e può rivelarsi efficace, soprattutto se esistono backup.

La risposta di Microsoft

Proofpoint ha informato Microsoft del potenziale abuso dell’impostazione della numerazione delle versioni, ma il gigante della tecnologia sostiene che questa capacità di configurazione è una funzionalità prevista.

Inoltre, Microsoft ha detto a Proofpoint che in caso di imprevista perdita di dati, come nello scenario di attacco sopra, i tecnici di supporto potrebbero aiutare con il ripristino fino a 14 giorni dopo l’incidente. Tuttavia, Proofpoint segnala di aver tentato di ripristinare i file utilizzando quel metodo e di aver fallito.

Per le organizzazioni che potrebbero essere prese di mira da questi attacchi cloud, le best practice di sicurezza includono:

- utilizzare l’autenticazione a più fattori,

- mantenere backup regolari,

- ricercare app OAuth dannose e revocare i token,

- aggiungere “aumento immediato delle versioni ripristinabili” all’elenco delle risposte agli incidenti.