Questa settimana Apple ha rilasciato una raffica di aggiornamenti di sicurezza per la maggior parte dei suoi dispositivi e tra le vulnerabilità risolte ci sono CVE-2021-30892, un bypass SIP (System Integrity Protection) in macOS e CVE-2021-30883, un difetto iOS che è sfruttato attivamente dagli aggressori.

Informazioni su CVE-2021-30883

CVE-2021-30883 , un problema di corruzione della memoria in IOMobileFrameBuffer, è stato corretto dalla società in iOS e iPadOS v15.0.2 all’inizio di questo mese, quando Apple ha affermato di essere “a conoscenza di un rapporto secondo cui questo problema potrebbe essere stato attivamente sfruttato”.

Un ricercatore di sicurezza che ha analizzato la patch ha creato un POC che funzionava su iOS 15.0 e iOS 14.7.1 e ha affermato che probabilmente avrebbe funzionato su versioni precedenti del sistema operativo.

Due settimane dopo, la correzione è stata finalmente inclusa in iOS e iPadOS 14.8.1 , tvOS 15.1 e watchOS 8.1 .

Non conosciamo ancora la natura degli attacchi in cui la vulnerabilità è stata o viene ancora sfruttata.

Informazioni su CVE-2021-30892 (noto anche come “Shrootless”)

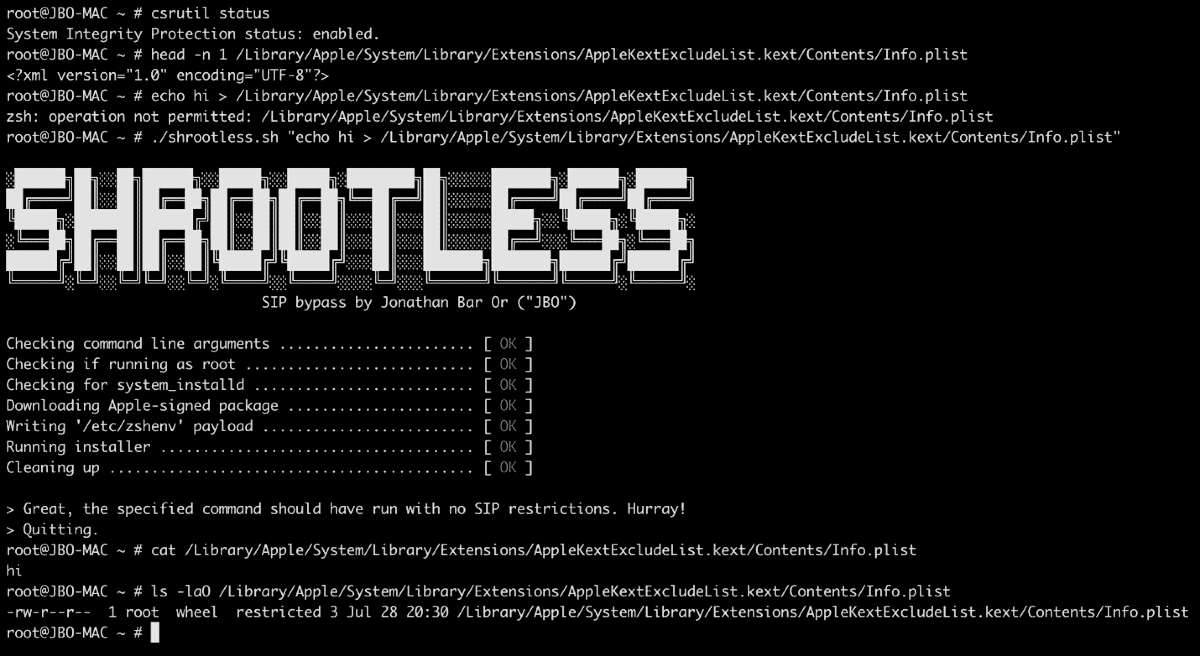

CVE-2021-30892 è stato scoperto e segnalato da Jonathan Bar Or, un ricercatore di sicurezza della Microsoft 365 Defender Research Team.

Si tratta di una vulnerabilità che può consentire agli aggressori di aggirare la funzionalità macOS System Integrity Protection (SIP) creando un file appositamente predisposto che dirotta il processo di installazione. Ciò consentirebbe loro di installare rootkit, altro malware, sovrascrivere i file di sistema e altro ancora.

“SIP è una tecnologia di sicurezza in macOS che impedisce a un utente root di eseguire operazioni che potrebbero compromettere l’integrità del sistema. Durante la valutazione dei processi macOS autorizzati a bypassare le protezioni SIP, ci siamo imbattuti nel demone system_installd , che ha il potente diritto com.apple.rootless.install.inheritable . Con questo diritto, qualsiasi processo figlio di system_installd sarebbe in grado di ignorare del tutto le restrizioni del filesystem SIP”, ha spiegato il team .

Hanno scoperto che richiamando la shell predefinita del sistema operativo (zsh) tramite script post-installazione in un pacchetto firmato da Apple e modificando il file /etc/zshenv che zsh utilizza per eseguire i comandi, possono fornire il payload dannoso e installarlo.

Per dimostrare la sfruttabilità della vulnerabilità, hanno creato un POC che ha scavalcato l’elenco di esclusione delle estensioni del kernel.

Oltre a ciò, hanno scoperto che zshenv può essere utilizzato anche per ottenere la persistenza e per elevare i privilegi dell’utente a root.

CVE-2021-30892 è stato corretto in macOS Monterey 12.0.1 , macOS Big Sur 11.6.1 e nell’aggiornamento di sicurezza 2021-007 per macOS Catalina .