Windows 365 ha meno di due settimane, ma i ricercatori stanno già riscontrando vulnerabilità di sicurezza nel servizio. Benjamin Delpy, creatore del progetto mimikatz, ha scoperto che è possibile esporre le credenziali di un utente di Azure in testo durante l’utilizzo di Windows 365. L’esperto ha sfruttato una vulnerabilità scoperta a maggio che gli consente di recuperare le credenziali in chiaro per gli utenti che hanno effettuato l’accesso a un Terminal Server.

Il servizio desktop basato su cloud di Microsoft Windows 365 è stato attivato il 2 agosto, consentendo ai clienti di noleggiare PC cloud e accedervi tramite client desktop remoti o un browser. Microsoft vuole spostare l’intero sistema operativo, comprese applicazioni, dati e impostazioni, su Microsoft Cloud. L’accesso sarà quindi possibile da un’ampia varietà di dispositivi aziendali con sistemi operativi come Windows, Linux, iOS, macOS o Android.

Windows 365 è pubblicizzato da Microsoft come ” secure by design ” e si basa sul principio zero-trust. Le informazioni vengono archiviate nel cloud anziché sul dispositivo. Ciò dovrebbe consentire un lavoro sicuro e produttivo in un’ampia varietà di situazioni. Windows 365 crea così una nuova categoria ibrida per i personal computer: il cloud PC, che sfrutta sia la potenza del cloud che le capacità del dispositivo.

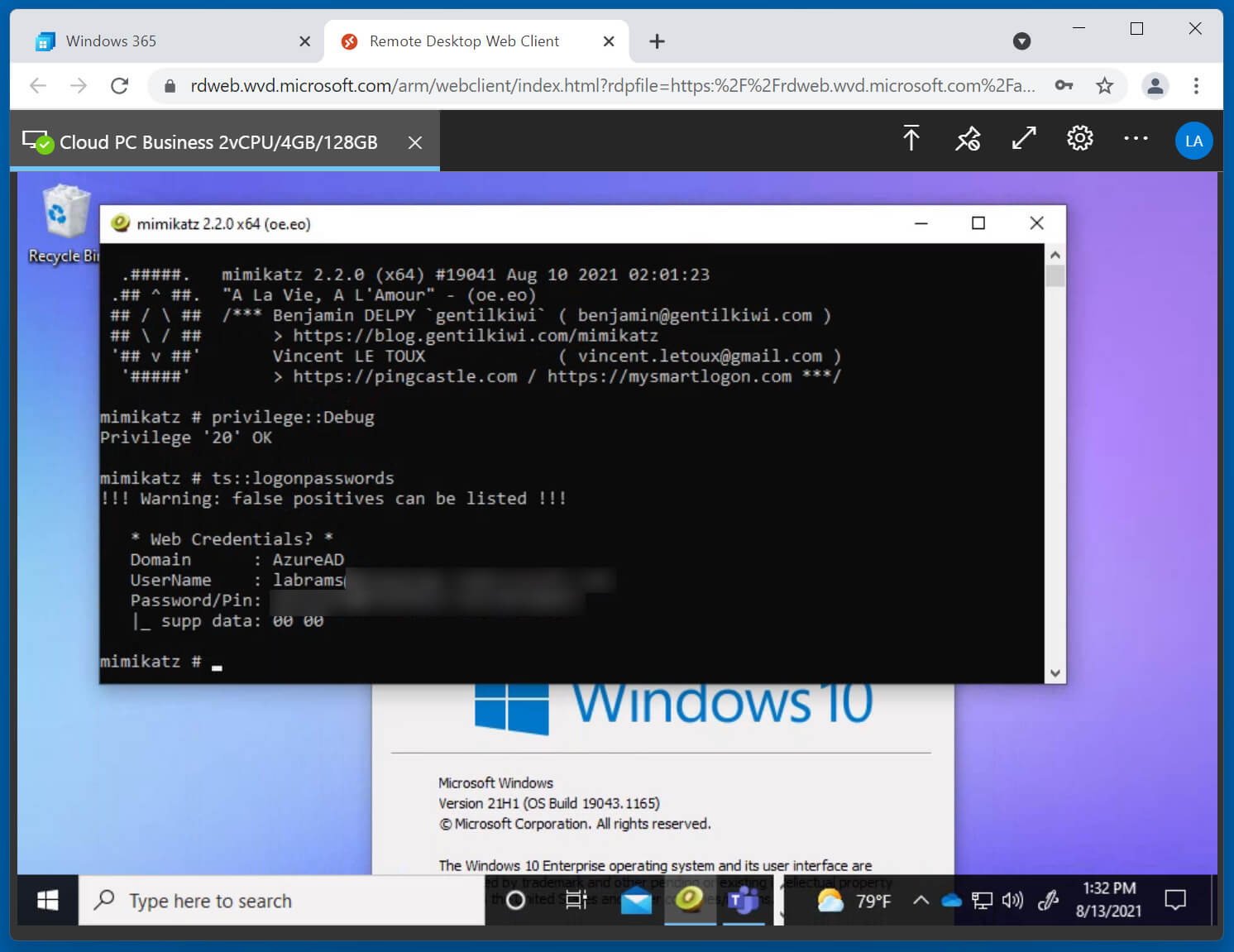

BleepingComputer, che per primo ha riportato la notizia della vulnerabilità, ha testato con successo la tecnica su una prova gratuita di Cloud PC su Windows 365.

“Dopo essersi connessi tramite il browser Web e aver avviato mimikatz con privilegi di amministratore, abbiamo inserito il comando “ts::logonpasswords” e mimikatz ha scaricato rapidamente le nostre credenziali di accesso in chiaro, come mostrato di seguito.” afferma BleepingComputer.

Lo scenario di attacco descritto da BleepingComputer vede la vittima aprire un’e-mail di phishing con un allegato dannoso sul suo PC cloud Windows 365. Dopo aver abilitato le macro nel documento, può installare uno strumento di accesso remoto che consente a un utente malintenzionato di accedere al Cloud PC. Quindi l’attaccante può aumentare i privilegi utilizzando altre vulnerabilità, inclusi i difetti di PrintNightmare e quindi scaricare le credenziali utilizzando Mimikatz.

Sebbene mimikatz sia stato progettato per i ricercatori, i malintenzionati lo utilizzano spesso per estrarre password in chiaro dalla memoria del processo LSASS o eseguire attacchi pass-the-hash. I malintenzionati possono utilizzare questa tecnica per diffondersi in una rete fino a quando non ottengono il controllo di un DC di Windows.

Per proteggersi da questo metodo, Delpy consiglia 2FA, smart card, Windows Hello e Windows Defender Remote Credential Guard. Queste misure di sicurezza, tuttavia, non sono ancora accessibili in Windows 365.