Se il tuo computer è stato infettato da PyLocky Ransomware e stai cercando uno strumento gratuito per la decodifica dei ransomware per sbloccare o decifrare i tuoi file, la ricerca potrebbe finire qui.

Il ricercatore di sicurezza Mike Bautista presso l’unità di cyber intelligence Cisco di Talos ha rilasciato uno strumento di decrittografia gratuito che consente alle vittime infette dal PyLocky ransomware di sbloccare gratuitamente i propri file crittografati senza pagare alcun riscatto. Lo strumento di decrittografia funziona per tutti, ma ha un enorme limite: per ripristinare correttamente i tuoi file, devi aver catturato il traffico di rete iniziale (file PCAP) tra PyLocky ransomware e il suo server C2 (command-and-control), che generalmente nessuno lo fa di proposito. Questo perché la connessione in uscita, quando il ransomware comunica con il server C2 e invia le informazioni relative alla chiave di decrittografia, contiene una stringa che include sia Initialization Vector (IV) che una password, che il ransomware genera in modo casuale per crittografare i file.

“Se il traffico C2 iniziale non è stato acquisito, il nostro strumento di decrittografia non sarà in grado di recuperare i file su una macchina infetta, perché il richiamo iniziale è utilizzato dal malware per inviare al server C2 le informazioni che utilizza nel processo di crittografia “, spiega il ricercatore.

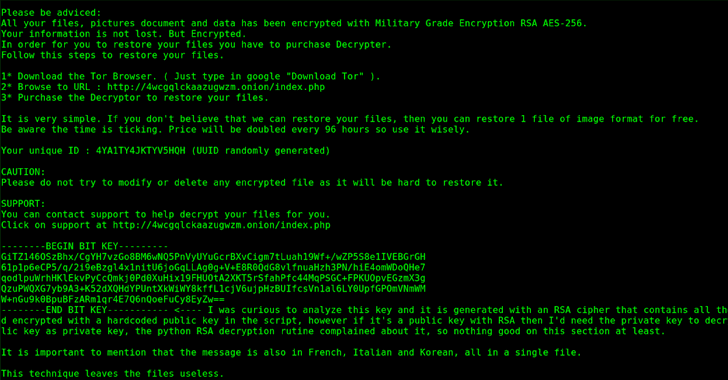

Per evitare il rilevamento del software di sicurezza sandbox, il Pylocky ransomware si blocca per 999.999 secondi, o meno più di 11 giorni fa, memoria totale visibile del sistema interessato è inferiore a 4 GB. Il processo di crittografia dei file viene eseguito solo se è maggiore o uguale a 4 GB. Scritto in Python e confezionato con PyInstaller, PyLocky ransomware converte prima ciascun file nel formato base64 e quindi usa Inizializzazione vettoriale (IV) generare un caso e password per crittografare tutti i file su un computer infetto. Una volta che un computer è stato crittografato, si scopre una richiesta di riscatto che è una variante del ben noto ransomware di Locky e chiede un riscatto in criptovaluta per “ripristinare” i file. La verità sostiene anche di riscosso ogni 96 ore se non pagano per spaventare le vittime PyLocky si rivolge principalmente alle aziende in Europa, in particolare in Francia, anche se le note sono riconosciute in inglese, francese, italiano e italiano. Scarica gratuitamente lo strumento di decrittografia PyLocky ransomware da GitHub ed eseguirlo sul tuo computer Windows infetto. Anche se il ransomware potrebbe non essere di così alto profilo come gli attacchi ransomware diffusi su Locky, WannaCry, NotPetya e LeakerLocker, sia le persone che le imprese sono vivamente consigliate di seguire le misure di prevenzione di seguire indicare per proteggere. Attenzione alle e-mail di phishing: sospettate sempre di documenti non invitati tramite e-mail e non fate mai clic sui collegamenti all’interno di tali documenti se non verificate la fonte. Backup regolare: per avere sempre una presa salda su tutti i tuoi file e documenti importanti, mantenere una buona routine di backup in posizione come fare le copie su un dispositivo di archiviazione esterno che non è sempre connesso al PC.

Mantieni aggiornato il software e il sistema antivirus: tieni sempre aggiornato il software e i sistemi antivirus per proteggerti dalle ultime minacce.